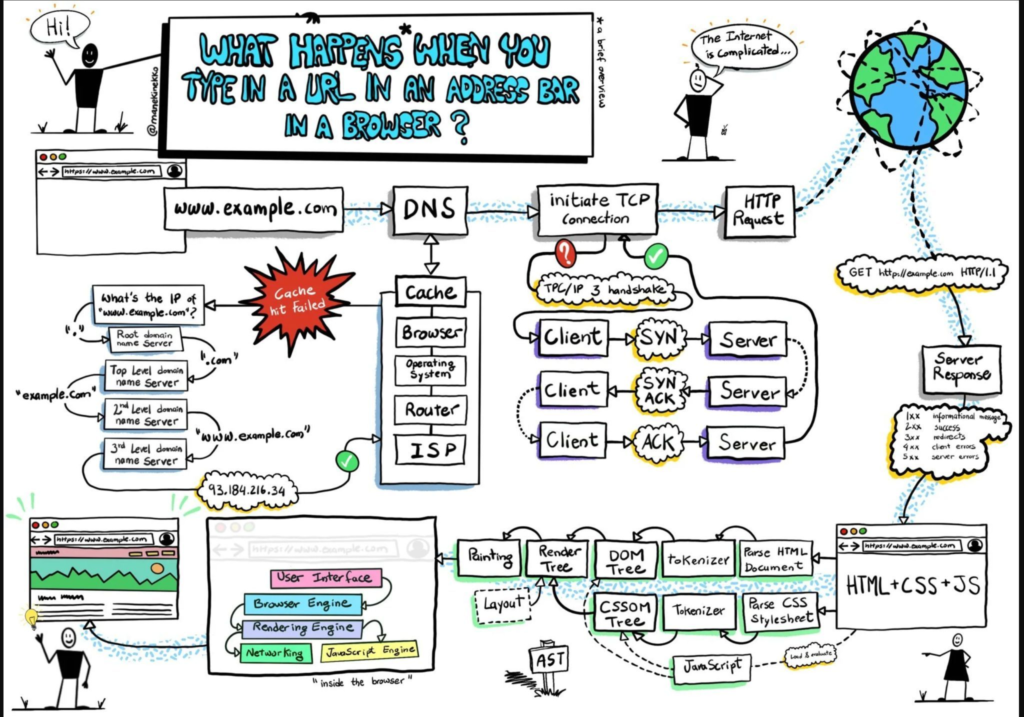

След като преминах от света на QA към DevOps нещата при мен се развиха много динамично. Ама много. За поледните четири години не съм спрял да уча и за секунда всичко от което имам (или нямам :D ) нужда – основно AWS (в който вече съм AWS Certified Solutions Architect Associate), linux, git, CI/CD, методологии, технологии и практически всичко, което ми се е изпречвало на пътя.

Но при всичките работи, които съм сменил държа на няколко основни фактора като единия, който често пропускаме умишлено или не е фирмената култура. Това понякога е много по-важно дори и от заплатата, защото ако работиш с да речем сърдити лелки и чичковци е трудно, меко казано.

ТА преди по-малко от 2 месеца се свърза с мен HR-ката на nitropack и реших да се чуя с нея, защото job description-а беше доста интересен, интервюто беше супер приятно, без помпозности и обещания, грандомански изпълнения и каквото се сетите още. Светна ми зелената лампа в главата и след като се уговорихме за разговор с технически човек бях доста развълнуван. Чухме се след няколко дни и интервюто прочете страхотно – пак приятно отношение, а не все едно съм крепостен селянин, точни въпроси, време да помисля на глас, говорихме си за Linus Tech Tips и homelab и като приключи разговора знаех, че ще приема офертата ако са ме харесали. Имайте предвид, че те дори и не използват AWS! Е, 40 минути след като приключих техническото интеревю ми звънна HR, разбрахме се за 5 минути какво, кое и как да направя, оповестих на текущия си работодател и се разбрахме да си стиснем ръцете още за същия ден (за което съм наистина благодарен, защото момента беше много подходящ (между два проекта)) и след 2 дни бях в София на първия си работен ден в nitropack.io. Офисът се намира в CampusX и вътре цареше много спокойна и приятна обстановка, бяха много приятелски настроени колегите и започнахме с onboarding-а.

Месец по-късно съм в Боровец с още 36 чудесни човека и правим team activities, смеем се и пием бира, разказваме си вицове, но аз си пазя най-смешните (или най-тъпите по-скоро) за вечерта, защото предложих да направим един dad jokes contest в който два отбора от двама човека си разказваме вицове на които ако другия отбор се разсмее губи точка. Беше супер забавно, а аз щях да пукна от стискане да не се разсмея като ученик на две глъдки бира. И самият факт, че ей така вмъкнаха една простотия, която знаете, че може да ескалира много бързо ако се бъзикна с някакви not okay неща, в програмата за вечерта и че всички се събраха и се смяхме като побъркани ми даде ясен сигнал, че това е моето място.

Работата за момента е супер – правим CI/CD, занимаваме се с k8s и срещам разнообразни проблеми, които решавам сам или с помоща на хора, на които мога да разчитам.

Абе като цяло съм доволен. Плюс използвах техния плъгин (free версията, която си е доста щедра) в блога преди да кандидатствам изобщо и съм им и фен освен другото. Ако сте забелязали, че блога е по-бърз, а той е по-бърз е от плъгина. За бога преди година и нещо отделих няколко дни да го забързам малко, а сега имам 100 от 100 точки в google page speed за десктоп и 93 за mobile!

Едит – ей, забравих да напиша, че Нитропак е най-динамичната IT компания за 2021 г. Още едно мега признание за това какво прави компанията и в какви обеми оперираме + какви отговорности има всеки един от нас в екипа.